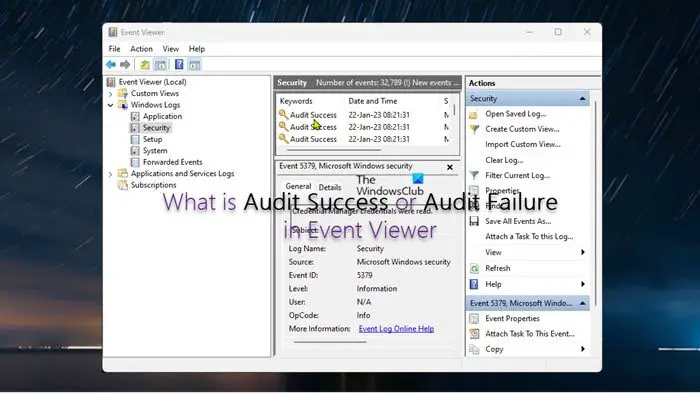

Terkait Peraga Peristiwa, ada dua jenis hasil yang dapat Anda peroleh dari audit – berhasil atau gagal. Tapi apa artinya masing-masing? Berikut penjelasan singkat masing-masing.

Sukses Pemeriksaan

Keberhasilan audit berarti bahwa tindakan yang diaudit telah selesai dengan sukses. Ini bisa berupa pengguna yang masuk ke sistem, atau proses yang sedang dijalankan. Pada dasarnya, apa pun yang telah Anda konfigurasikan pada Peraga Peristiwa untuk dilacak dan dilaporkan.

Kegagalan Audit

Kegagalan audit, di sisi lain, berarti bahwa tindakan yang diaudit tidak berhasil diselesaikan. Hal ini dapat terjadi karena sejumlah alasan, seperti sandi yang dimasukkan salah, atau pengguna tidak memiliki izin yang diperlukan untuk melakukan tindakan tersebut. Sekali lagi, apa pun yang telah Anda konfigurasikan pada Peraga Peristiwa untuk dilacak dan dilaporkan dapat mengakibatkan kegagalan audit.

Jadi begitulah – penjelasan singkat tentang keberhasilan dan kegagalan audit di Peraga Peristiwa. Seperti biasa, jika Anda memiliki pertanyaan, jangan ragu untuk menghubungi tim pakar TI kami.

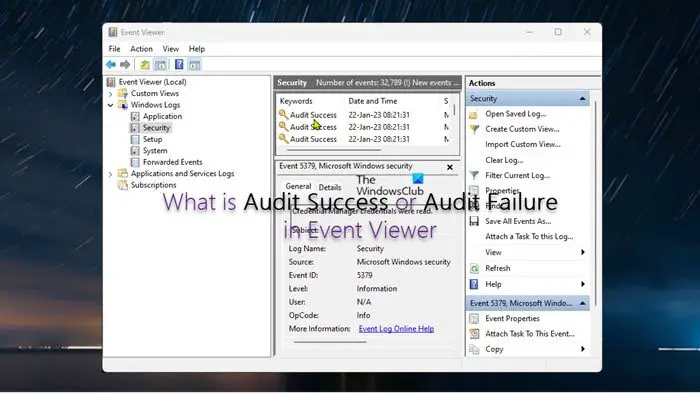

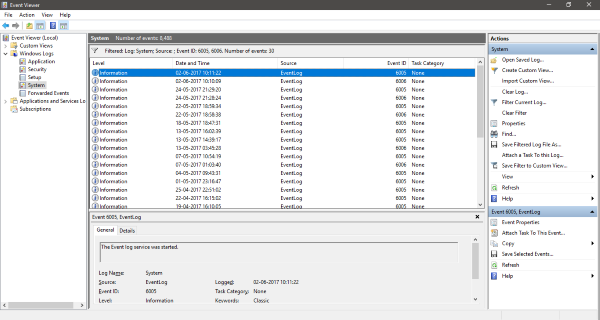

Untuk membantu dalam pemecahan masalah, Peraga Peristiwa yang terpasang di dalam sistem operasi Windows menampilkan log pesan sistem dan aplikasi yang menyertakan kesalahan, peringatan, dan informasi peristiwa tertentu yang dapat dianalisis oleh administrator untuk mengambil tindakan yang tepat. Pada postingan kali ini kita membahas Keberhasilan Audit atau Kegagalan Audit di Peraga Peristiwa .

Apa itu Keberhasilan Audit atau Kegagalan Audit di Peraga Peristiwa

Di penampil acara Audit sukses adalah peristiwa yang mencatat upaya akses aman terverifikasi yang berhasil, sementara Kesalahan pemeriksaan adalah peristiwa yang mencatat upaya yang gagal pada akses aman terverifikasi. Kami akan membahas topik ini dalam subjudul berikut:

- Kebijakan Audit

- Aktifkan kebijakan audit

- Gunakan penampil acara untuk menemukan sumber upaya yang gagal atau berhasil

- Alternatif untuk Menggunakan Peraga Peristiwa

Mari kita lihat ini secara detail.

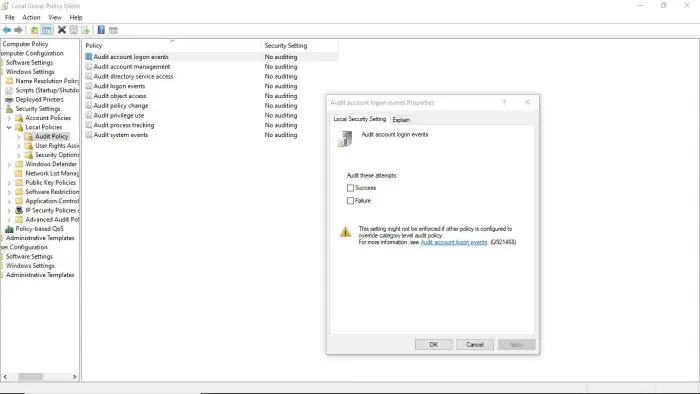

Kebijakan Audit

Kebijakan audit menentukan jenis kejadian yang ditulis ke log keamanan, dan kebijakan ini menghasilkan kejadian yang bisa berhasil atau gagal. Semua kebijakan audit akan menghasilkan Semoga beruntung acara ; namun, hanya sedikit dari mereka yang akan dihasilkan Peristiwa kegagalan . Anda dapat mengonfigurasi dua jenis kebijakan audit, yaitu:

- Kebijakan audit dasar memiliki 9 kategori kebijakan audit dan 50 subkategori kebijakan audit yang dapat diaktifkan atau dinonaktifkan sesuai kebutuhan. Di bawah ini adalah daftar 9 kategori kebijakan audit.

- Acara masuk akun audit

- Peristiwa Logon Audit

- Audit Manajemen Akun

- Audit Akses Layanan Direktori

- Audit akses objek

- Mengubah kebijakan audit

- Penggunaan Hak Istimewa Audit

- Melacak proses audit

- Peristiwa sistem audit. Pengaturan kebijakan ini menentukan apakah akan mengaudit saat pengguna memulai ulang atau mematikan komputer, atau saat terjadi peristiwa yang memengaruhi keamanan sistem atau log keamanan. Untuk informasi lebih lanjut dan kejadian logon terkait, lihat dokumentasi Microsoft di Learn.microsoft.com/Basic-Audit-System-Events .

- Kebijakan audit lanjutan yang memiliki 53 kategori, sehingga disarankan karena Anda dapat menentukan kebijakan audit yang lebih terperinci dan hanya mencatat peristiwa yang relevan, yang sangat berguna saat membuat log dalam jumlah besar.

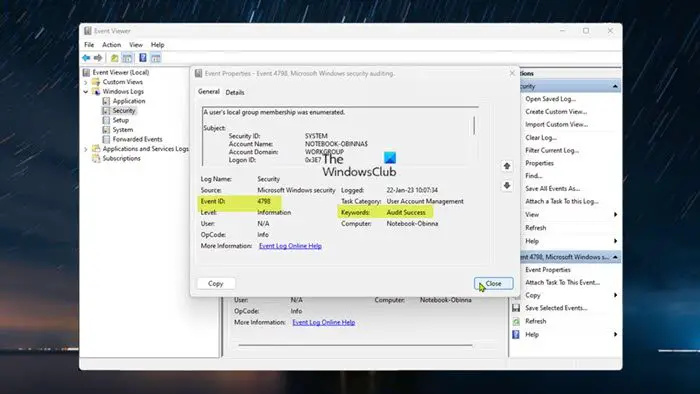

Kesalahan audit biasanya terjadi saat permintaan login gagal, meskipun juga dapat disebabkan oleh perubahan pada akun, objek, kebijakan, hak istimewa, dan peristiwa sistem lainnya. Dua peristiwa yang paling umum adalah:

- ID Peristiwa 4771: Pra-otentikasi Kerberos gagal . Acara ini dihasilkan hanya pada pengontrol domain dan tidak dihasilkan jika Tidak memerlukan pra-otentikasi Kerberos opsi diatur untuk akun. Untuk informasi selengkapnya tentang acara ini dan cara mengatasi masalah ini, lihat dokumentasi Microsoft .

- ID Peristiwa 4625: Gagal masuk akun . Peristiwa ini dihasilkan saat upaya login akun gagal dan pengguna sudah terkunci. Untuk informasi selengkapnya tentang acara ini dan cara mengatasi masalah ini, lihat dokumentasi Microsoft .

Membaca : Cara memeriksa log shutdown dan startup di Windows

Aktifkan kebijakan audit

Anda dapat mengaktifkan kebijakan audit pada mesin klien atau server melalui Editor Kebijakan Grup Lokal atau Konsol Manajemen Kebijakan Grup, atau Editor Kebijakan Keamanan Lokal . Di server Windows di domain Anda, buat GPO baru atau edit GPO yang sudah ada.

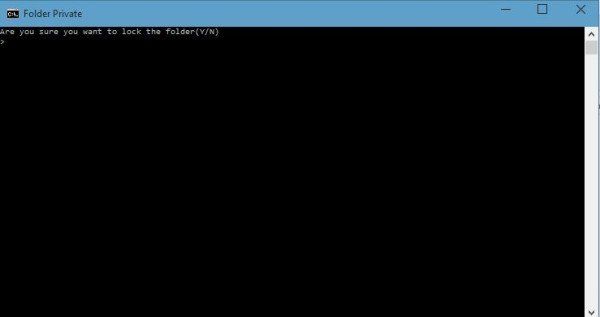

Di komputer klien atau server, di Editor Kebijakan Grup, navigasikan ke jalur berikut:

|_+_|Di komputer klien atau server, dalam kebijakan keamanan lokal, navigasikan ke jalur berikut:

|_+_|- Di Kebijakan Audit di panel kanan, klik dua kali kebijakan yang propertinya ingin Anda ubah.

- Di panel properti, Anda dapat mengaktifkan kebijakan untuk Semoga beruntung atau Penolakan sesuai dengan kebutuhan Anda.

Membaca : Cara mengatur ulang semua pengaturan kebijakan grup lokal ke default di Windows

Gunakan penampil acara untuk menemukan sumber upaya yang gagal atau berhasil

Administrator dan pengguna umum dapat membuka Peraga Peristiwa di komputer lokal atau jarak jauh dengan izin yang sesuai. Penampil acara sekarang akan mencatat peristiwa setiap kali terjadi kegagalan atau peristiwa sukses, baik di komputer klien atau domain di server. ID peristiwa yang diaktifkan saat mendaftarkan peristiwa yang gagal atau berhasil berbeda (lihat di bawah). Kebijakan Audit bagian di atas). Anda bisa pergi ke Penampil Acara > Jendela jurnal > Keamanan . Panel di tengah mencantumkan semua acara yang dikonfigurasi untuk audit. Anda harus melihat peristiwa yang dicatat untuk menemukan upaya yang gagal atau berhasil. Setelah Anda menemukannya, Anda dapat mengklik kanan pada acara tersebut dan memilih Properti acara Keterangan lebih lanjut.

Membaca : Gunakan Peraga Peristiwa untuk memeriksa penggunaan komputer Windows yang tidak sah.

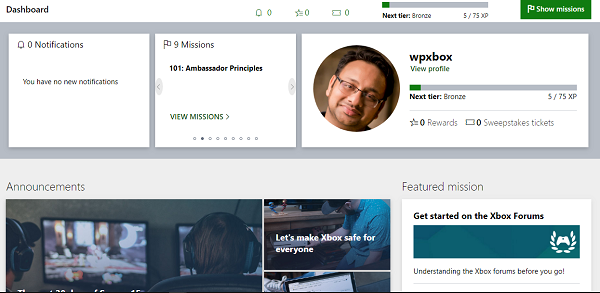

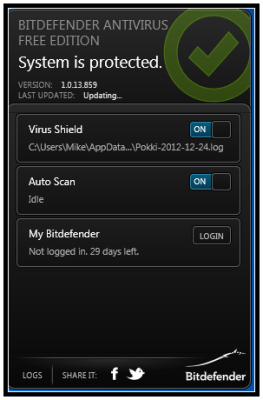

Alternatif untuk Menggunakan Peraga Peristiwa

Sebagai alternatif untuk menggunakan Peraga Peristiwa, ada beberapa perangkat lunak Pengelola Log Peristiwa pihak ketiga yang dapat digunakan untuk menggabungkan dan menghubungkan data peristiwa dari berbagai sumber, termasuk layanan cloud. Solusi SIEM adalah opsi terbaik jika Anda perlu mengumpulkan dan menganalisis data dari firewall, sistem pencegahan intrusi (IPS), perangkat, aplikasi, sakelar, router, server, dan lainnya.

cutepdf windows 10

Semoga postingan ini cukup informatif bagi Anda!

Sekarang baca : Cara mengaktifkan atau menonaktifkan log peristiwa aman di Windows

Mengapa penting untuk memeriksa upaya akses yang berhasil dan gagal?

Sangat penting untuk mengaudit peristiwa logon, apakah berhasil atau tidak, untuk mendeteksi upaya intrusi, karena mengaudit logon pengguna adalah satu-satunya cara untuk mendeteksi semua upaya logon domain yang tidak sah. Peristiwa logout tidak dilacak pada pengontrol domain. Juga sama pentingnya untuk melacak upaya akses file yang gagal, karena entri audit dibuat setiap kali pengguna gagal mengakses objek sistem file yang memiliki SACL yang cocok. Peristiwa ini diperlukan untuk melacak aktivitas objek file yang sensitif atau berharga dan memerlukan pemantauan tambahan.

Membaca : Perkuat kebijakan kata sandi masuk Windows dan kebijakan penguncian akun

Bagaimana cara mengaktifkan log kesalahan audit di Active Directory?

Untuk mengaktifkan log kesalahan audit di Active Directory, cukup klik kanan pada objek Active Directory yang ingin Anda periksa dan pilih Karakteristik . Pilih Keamanan tab lalu pilih Canggih . Pilih Audit tab lalu pilih Menambahkan . Untuk melihat log audit di Active Directory, klik Mulai > Keamanan Sistem > Alat manajemen > Penampil Acara . Di Direktori Aktif, audit adalah proses mengumpulkan dan menganalisis objek AD dan data Kebijakan Grup untuk meningkatkan keamanan secara proaktif, mendeteksi dan merespons ancaman dengan cepat, dan menjaga operasi TI berjalan lancar.