Serangan pintu belakang adalah jenis serangan dunia maya di mana penyerang mendapatkan akses ke komputer atau jaringan melalui pintu tersembunyi atau rahasia. Jenis serangan ini sering digunakan untuk melewati langkah-langkah keamanan atau untuk mendapatkan akses ke data sensitif. Serangan backdoor bisa sulit dideteksi dan dapat menimbulkan konsekuensi serius bagi korban. Ada banyak jenis serangan backdoor, tetapi beberapa yang paling umum termasuk: • Injeksi SQL: Jenis serangan ini terjadi saat penyerang menyuntikkan kode berbahaya ke dalam database untuk mendapatkan akses ke data sensitif. • Trojan akses jarak jauh: Jenis serangan pintu belakang ini memungkinkan penyerang mendapatkan akses jarak jauh ke komputer korban. Setelah penyerang memiliki akses, mereka kemudian dapat menginstal perangkat lunak berbahaya lainnya atau mencuri data sensitif. • Buffer overflow: Jenis serangan ini terjadi ketika penyerang mengirimkan lebih banyak data ke komputer daripada yang dapat ditanganinya. Ini dapat menyebabkan komputer macet atau memungkinkan penyerang mendapatkan akses ke data sensitif. Serangan backdoor dapat memiliki konsekuensi serius bagi korban. Dalam beberapa kasus, penyerang mungkin dapat memperoleh akses ke data sensitif atau memasang perangkat lunak berbahaya lainnya. Dalam kasus lain, serangan itu mungkin hanya mengakibatkan crash pada komputer korban. Either way, serangan backdoor bisa sulit untuk dideteksi dan dapat memiliki konsekuensi serius bagi korban.

Nama backdoor mungkin terdengar aneh, tetapi bisa sangat berbahaya jika ada di tangan Anda sistem komputer atau jaringan. Pertanyaannya adalah seberapa berbahaya backdoor dan apa konsekuensi dari dampaknya pada jaringan Anda.

Pada artikel ini, ditujukan untuk pemula, kita akan melihat apa itu backdoor dan bagaimana hacker menggunakan backdoor untuk mendapatkan akses ke sistem komputer di seluruh dunia.

cara membuat diagram lingkaran di excel dengan banyak kolom

Apa itu pintu belakang

Jadi, backdoor pada dasarnya adalah cara bagi peretas untuk melewati metode enkripsi biasa di komputer, yang kemudian memungkinkan mereka masuk dan mengumpulkan data seperti kata sandi dan informasi sensitif lainnya. Terkadang pintu belakang dimaksudkan untuk apa yang disebut tujuan baik. Misalnya, situasi mungkin muncul di mana administrator sistem kehilangan akses, dan akses tersebut hanya dapat diberikan oleh pintu belakang.

Dalam banyak kasus, korban bahkan tidak menyadari bahwa pintu belakang dipasang di komputer mereka, dan ini menjadi masalah karena mereka tidak tahu bahwa data mereka disedot oleh orang luar dan mungkin dijual di web gelap. Mari kita bahas topik ini lebih detail.

- Sejarah backdoors dengan contoh

- Bagaimana peretas menggunakan pintu belakang

- Bagaimana pintu belakang muncul di komputer?

- Pengembang memasang pintu belakang

- Backdoor dibuat oleh hacker

- Pintu belakang yang terdeteksi

- Bagaimana melindungi komputer dari pintu belakang.

kamu bisa membaca perbedaan antara virus, trojan, worm, adware, rootkit dll. di sini.

1] Sejarah backdoors dengan contoh

Pintu belakang telah ada selama beberapa waktu, tetapi mereka terutama adalah pintu belakang yang dipasang oleh pembuatnya. Misalnya, NSA mengembangkan chip enkripsi pada tahun 1993 untuk digunakan di komputer dan telepon. Yang menarik dari chip ini adalah backdoor bawaannya.

Secara teoritis, chip ini dirancang untuk menjaga keamanan informasi sensitif, sambil tetap memungkinkan penegak hukum menguping transmisi suara dan data.

Contoh lain dari pintu belakang secara tak terduga membawa kita ke Sony. Anda lihat, sebuah perusahaan Jepang mengirimkan jutaan CD musik ke pelanggan di seluruh dunia pada tahun 2005, tetapi ada masalah besar dengan produk tersebut. Perusahaan memutuskan untuk menginstal rootkit pada setiap CD, yang berarti setiap kali CD ditempatkan di komputer, rootkit kemudian diinstal ke dalam sistem operasi.

Saat ini selesai, rootkit akan melacak kebiasaan mendengarkan pengguna dan mengirim data kembali ke server Sony. Tak perlu dikatakan, ini adalah salah satu skandal terbesar tahun 2005, dan masih membekas di benak Sony hingga hari ini.

Membaca : Evolusi malware - bagaimana semuanya dimulai !

flesch kincaid word 2013

2] Bagaimana peretas menggunakan pintu belakang

Menemukan pintu belakang digital tidaklah mudah, karena tidak sama dengan pintu belakang fisik. Dalam beberapa kasus, peretas dapat menggunakan pintu belakang untuk merusak komputer atau jaringan, tetapi dalam banyak situasi, hal ini digunakan untuk menyalin file dan memata-matai.

Seorang mata-mata biasanya melihat informasi sensitif, dan dia dapat melakukannya tanpa meninggalkan jejak. Ini adalah opsi yang jauh lebih baik daripada menyalin file karena jalur ini biasanya meninggalkan sesuatu. Namun, jika dilakukan dengan benar, menyalin informasi tidak meninggalkan jejak, tetapi sulit dilakukan, jadi hanya peretas paling mahir yang melakukan tugas ini.

Ketika sampai pada kehancuran, peretas memutuskan untuk mengirimkan malware ke sistem daripada melakukan misi rahasia. Ini adalah opsi termudah dan membutuhkan kecepatan, karena penemuannya tidak memakan banyak waktu, terutama jika sistem terlindungi dengan baik.

Membaca : Serangan ransomware, definisi, contoh, perlindungan, penghapusan, pertanyaan umum .

3] Bagaimana pintu belakang muncul di komputer?

Menurut penelitian kami, ada tiga cara utama backdoor dapat muncul di komputer. Mereka biasanya dibuat oleh pengembang, dibuat oleh peretas, atau ditemukan. Mari kita bicarakan lebih detail.

4] Pengembang telah memasang pintu belakang

Salah satu pintu belakang paling berbahaya di komputer atau jaringan komputer dipasang oleh pengembang. Dalam beberapa kasus, pengembang aplikasi memasukkan pintu belakang ke dalam produk yang dapat mereka gunakan kapan pun diperlukan.

Mereka melakukan ini jika ingin memberikan akses penegakan hukum, memata-matai warga jika suatu produk dijual oleh pesaing, antara lain.

Membaca : Bagaimana mengetahui apakah komputer Anda memiliki virus ?

5] Pintu belakang dibuat oleh peretas

Dalam beberapa kasus, peretas gagal menemukan pintu belakang di sistem, jadi yang terbaik adalah membuatnya dari awal. Untuk melakukan ini, peretas perlu membuat terowongan dari sistemnya ke sistem korban.

Jika mereka tidak memiliki akses manual, peretas harus mengelabui korban agar memasang alat khusus yang memungkinkan mereka mengakses komputer dari lokasi yang jauh. Dari sana, peretas dapat dengan mudah mengakses data penting dan mengunduhnya dengan relatif mudah.

6] Pintu belakang ditemukan oleh peretas

Dalam beberapa situasi, peretas tidak perlu membuat pintu belakang mereka sendiri, karena karena praktik pengembang yang buruk, mungkin ada pintu belakang dalam sistem yang tidak diketahui oleh semua peserta. Peretas, jika beruntung, dapat menemukan bug ini dan memanfaatkannya sepenuhnya.

Dari apa yang kami kumpulkan selama bertahun-tahun, pintu belakang cenderung muncul di perangkat lunak akses jarak jauh daripada yang lainnya, dan itu karena alat ini dirancang untuk memberi orang akses ke sistem komputer dari lokasi jarak jauh.

7] Cara melindungi komputer Anda dari pintu belakang

Tidaklah mudah untuk melindungi komputer Anda dari backdoor bawaan karena sulit untuk diidentifikasi sejak awal. Namun, jika menyangkut jenis pintu belakang lainnya, ada cara untuk mengendalikan semuanya.

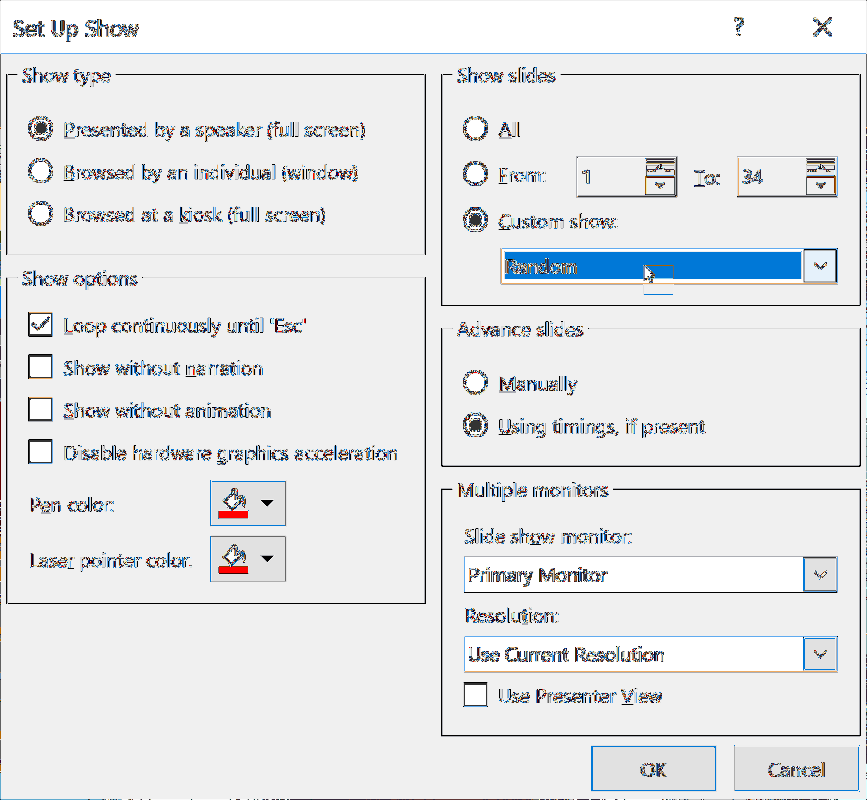

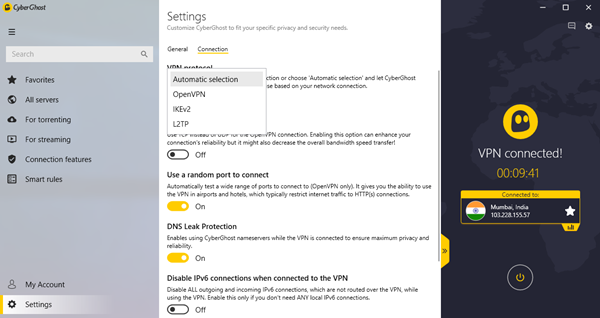

- Pantau aktivitas jaringan di komputer Anda J: Kami yakin bahwa memantau keamanan jaringan di komputer Windows 10 Anda adalah salah satu cara terbaik untuk melindungi sistem Anda dari kemungkinan pintu belakang. Manfaatkan Windows Firewall dan perangkat lunak pemantauan jaringan pihak ketiga lainnya.

- Ubah kata sandi Anda setiap 90 hari J: Dalam banyak hal, kata sandi Anda adalah pintu gerbang ke semua informasi sensitif di komputer Anda. Jika Anda memiliki kata sandi yang lemah, maka Anda segera membuat pintu belakang. Hal yang sama terjadi jika kata sandi Anda terlalu lama, seperti beberapa tahun yang lalu.

- Hati-hati saat mengunduh aplikasi gratis A: Bagi mereka yang menggunakan Windows 10, Microsoft Store mungkin adalah tempat teraman untuk mengunduh aplikasi, tetapi Store tidak memuat sebagian besar perangkat lunak yang digunakan pengguna. Situasi ini memaksa pengguna untuk terus mengunduh aplikasi secara online dan di sinilah kesalahan bisa terjadi. Kami menyarankan untuk memindai setiap program sebelum penginstalan dengan Microsoft Defender atau salah satu alat antivirus dan antimalware favorit Anda.

- Selalu gunakan solusi keamanan A: Setiap komputer yang menjalankan Windows 10 harus menginstal dan menjalankan perangkat lunak keamanan. Secara default, Pertahanan Microsoft harus berjalan di setiap perangkat, sehingga pengguna akan segera terlindungi setelah penginstalan. Namun, ada banyak pilihan yang tersedia bagi pengguna, jadi gunakan salah satu yang paling sesuai dengan kebutuhan Anda.

Ransomware , perangkat lunak penipuan , rootkit , Botnet , Tikus , Iklan berbahaya , Pengelabuan , Serangan drive-by-download , Pencurian identitas online , semua orang di sini untuk tinggal. Sekarang perlu mengambil pendekatan komprehensif untuk memerangi malware, sehingga firewall, heuristik, dll. juga menjadi bagian dari gudang senjata. Banyak perangkat lunak antivirus gratis dan gratis Paket Keamanan Internet , yang berfungsi sebaik opsi berbayar. Anda dapat membaca lebih lanjut di sini - Tips untuk melindungi PC Windows 10 Anda.

Unduh Alat Perbaikan PC untuk menemukan dan memperbaiki kesalahan Windows secara otomatisPernahkah Anda melihat kami Pusat Video TWC Omong-omong? Ini menawarkan banyak video menarik dan bermanfaat tentang Microsoft dan Windows.

cara menggunakan pengelola unduhan ninja